بسم الله الرحمن الرحيم

( وَ قُل رَبِّ زِدْنِي عِلمآ )

المقآدير :

- الإستعآنة بالله عز وجل ..~

- عقل نظيف و مزآج صآفي =)

- كوب من أي شرآب تفضله [ كآبتشينو , نعنآع , شآي ... بيبسي , ميرندآ , ديو .. ]

- أغلق السكآيبي , و البآلتوك , و كلش ... , و خل الوضع بالمسن مشغول =( ~

مقدمة بسيطة عن الدرس :

هذآ الموضوع من ضمن حملة لتطوير الهآك العربي ..

الدرس عبآرة عن طرق و أفكآر تستطيع عن طريقهآ - بإذن الله - الوصول لهدفك ..

حآولت تبسيطهآ بقدر المستطاع , و إضآفة بعض الصور التوضيحيه - عند الحآجة -

الدرس بالطبع به الكثير من الأخطآء , لكن بإذن الله سنعمل جآهدين على إنتآج نسخه أخرى منقحه و مضآف إليهآ الكثير , و هذآ يعتمد على مدى التفاعل في النقآش , و الأفكآر المطروحه ..

أنوآع الإخترآق :

1 ) إخترآق مستهدف [ موضوعنآ ] ~

2 ) إخترآق عشوآئي [ بعذين نتفآهم معه - إن شآء الله - ] ~

- مرحلة جمع المعلومآت :

- من المفترض أن جمع المعلومات له درس مستقل يسبق هذآ الدرس , و بإذن الله سيتم طرح درس مختص بجمع المعلومات لآحقاً , المهم أن جمع المعلومآت بحر وآسع , و كل مخترق له طريقته في جمع المعلومآت ~

سنذكر بعضهآ اليوم ضمن الدرس , لكن لن نتوسع كثيراً ..~

[ The Art Of Information Gathering/Footprinting ]

قبل كل شيء نفتح مجلد مثل هذآ , نضع كل شيء جمعنآه حول الهدف , رآح يفيدك في تنسيق عملك و يصبح شغلك تكتيكي , و أي معلومة تضطر لهآ , ترجع لهذآ المجلد !

- مرحلة الإستهدآف :

طريقتي في التصنيف ستكون غريبة نوعاً ما , لكن بإذن الله ستكون مفيدة جداً في الإستهدآف ..

سنذكر طريقة للإستهداف و من ثم نطبقها على الموقع , السيرفر , الداتاسنتر بالتوآلي !!

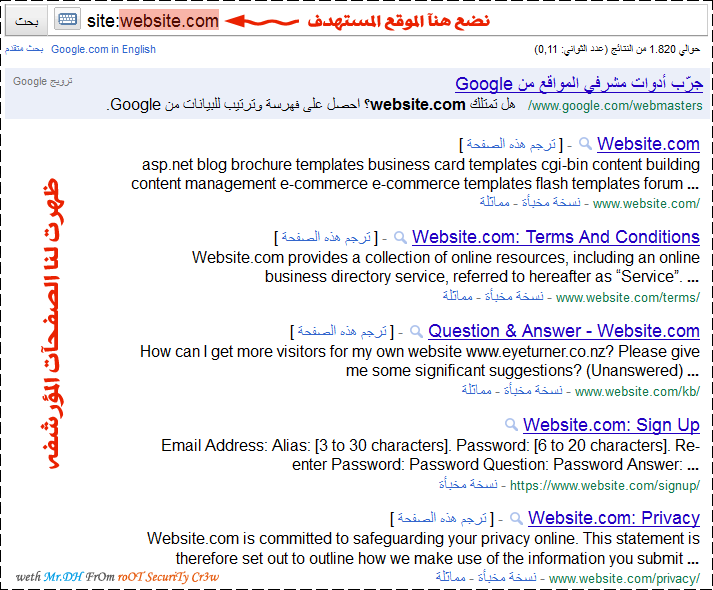

- لفحص الموقع : نقوم بفتح محرك البحث [ Google ] و من ثم كتابة العبارة التالية في محرك البحث : Site:website.com مع إستبدآل website.com برآبط الموقع المستهدف , و ستظهر الصفحآت التي أرشفهآ [

www.Google.com ] لهذا الموقع ..

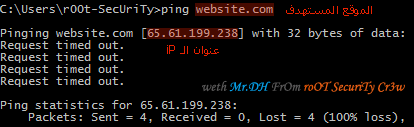

- لفحص السيرفر : طريقة معرفة الـ [ ip address ] للسيرفر :

هنآك العديد من الطرق لكن أسهلهآ نكتب في موجة الأوآمر أو التيرمنآل :

***9679; ping website.com [مع إستبدآل website.com برآبط الموقع المطلوب ]

أيضاً توجد إضآفه لمعرفة آيبي الموقع في الفآيرفوكس ..

أو عن طريق خدمة الـ whois ..

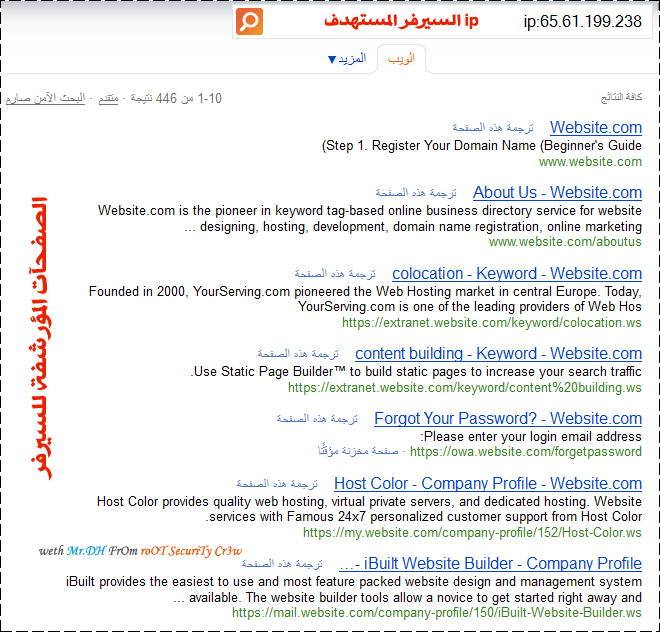

سيظهر لك آيبي السيرفر مثلاً : 127.0.0.1 نقوم بنسخه و من ثم الذهآب لموقع :

www.Bing.com

و كتآبة مآ يلي :

***9679; ip:127.0.0.1 [ مع إستبدآل 127.0.0.1 بالآيبي الظآهر لك في الخطوه السآبقة و ستظهر لك موآقع السيرفر ] .

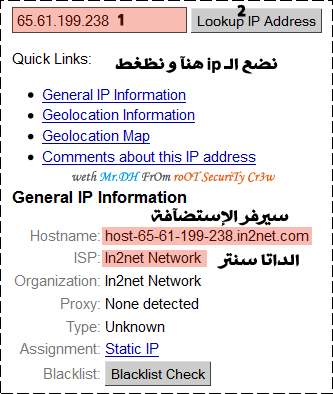

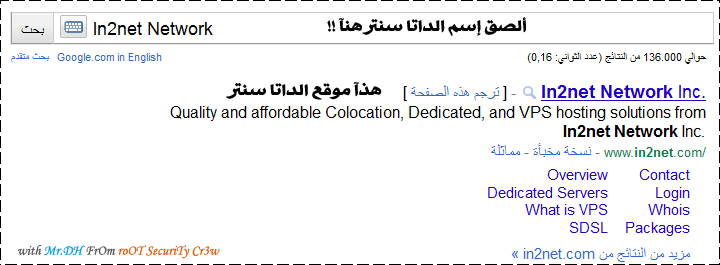

- لفحص

الداتا سنتر : يمكنك معرفة موقع

الداتا سنتر لسيرفر ما عن طريق خدمة [ what is my ip address ] و من ثم إدخال الآيبي للسيرفر , و من ثم سيظهر أمام الـ ISP إسم

الداتا سنتر ~

تقوم بنسخ إسم

الداتا سنتر ثم تقوم بالتوجه لمحرك البحث [

www.Google.com ] و تقوم بلصق الإسم و سيظهر أمامك موقع

الداتا سنتر .

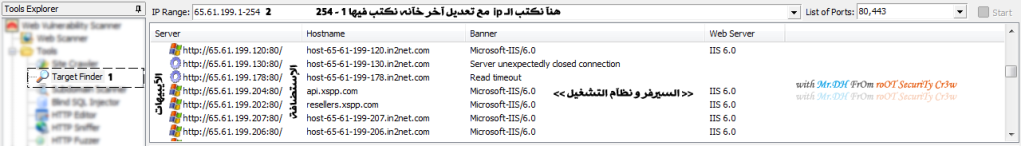

لمعرفة سيرفرات

الداتا سنتر غالباً ما تكون أيبيآت السيرفرات متقاربه مثلاً تبدأ من [ 127.0.0.1 إلى 127.0.0.255 ] و بإمكآنك إستخرآجهآ يدوياً أو بواسطة برامج مثل برنامج : [Acunetix Web Vulnerability Scanner ] و يسمى فحص الـ [ Range NetWork ] .

- من الأفضل نبدأ الفحص من الموقع المستهدف لأنك عندمآ تجد مثلاً ثغرة على السيرفر , قد توآجه مشآكل عند التنقل و قرآئة ملفآت السيرفر , لكن لو وجدت ثغرة على الموقع لن تحتآج لذلك كله .

- إن لم تصل لهدفك تفحص السيرفر بأكمله لأن هناك فرصه أكبر للوصول إلى الهدف , لأنك تقوم بفحص العديد من المواقع ..

- في حالة أنك لم تستطع التوصل لأي شيء يوصلك إلى هدفك تقوم بفحص

الداتا سنتر و السيرفرات التي لها علاقة بالهدف و فرصة وصولك للهدف أكبر ..

بسم الله نبدأ شغلنآ << لآزم تكون مروق =) ~

1 ) البحث عن ثغرآت السكربت :

لفحص السكربت من الثغرآت , فيه نوعين من الفحص :

- الفحص السريع للسكربت : نفتح السكربت المطلوب على الموقع المستهدف مبآشرة , و نقوم بالبحث عن الأخطآء البرمجية التي يكون من السهل إكتشآفهآ , مثل ثغرآت الـ SQL , Xss , Upload ... etc

- الفحص المتعمق للسكربت : بعض الثغرآت يكون من الصعب إكتشآفهآ من دون تحميل السكربت نفسه , فنحمل نسخة من السكربت اللي على الموقع المستهدف , و تبدأ بفحص برمجة السكربت و محآولة إستخرآج الأخطآء البرمجية !!

نأخذ مثآل على ثغرتين منتشرة بشكل كبير ..

فحص ثغرآت الـ SQL [ الحقن ] :

تكون بكتآبة مآ يلي :

site:website.com id

غالباً تكون مصآبه بـ SQL إذآ كآن بعدهآ متغير مثل :

website.com/index.php?id=1

نضيف بعدهآ علآمة [ ' ] إذآ ظهر خطأ بهذه الطريقة نكون لقينآ ثغرة من ثغرآت الـ SQL و علينآ القيآم بحقنهآ حتى الوصول لبيآنآت الأدمن , و إيجآد مسآر لوحة التحكم , و رفع الشل عن طريق مركز رفع الملفآت أو حقن أكوآد الـ php !

فحص ثغرآت الـ upload [ ثغرآت الرفع ] :

site:website.com upload

site:website.com up

site:website.com Download

بهذآ الدوركآت قد تجد سكربتآت تسمح لك برفع الملفآت , حآول ترفع شلك بعدة صيغ حتى ينرفع معك .. و أيضاً إستخدام بعض الأدوات مثل الـ Tamper Data

و بعض السكربتآت المسآعده , التي ترفع بأكوآد صوره , أو مرآكز رفع بسيطة ~

السيرفر : السيرفر مجموعة موآقع , فإنت لو تبغى تفحص كل موقع يكون من الصعب غالباً خصوصاً في السيرفرآت الكبيرة جداً , و التي تضم مئآت أو آلآف الموآقع , نستخدم الفحص عن طريق موقع Bing , بالأعلى إحنآ فتحنآ الموقع , و وضعنآ الآيبي في مربع البحث .. الآن نفحص بعض الثغرآت , سنفحص نفس الثغرتين لكن للسيرفر بأكمله !

فحص السيرفر من ثغرآت الـ SQL [ الحقن ] :

تكون بكتآبة مآ يلي :

ip:65.61.199.238 id=

و نكمل كمآ ذكرنآ بالأعلى !

فحص ثغرآت الـ upload [ ثغرآت الرفع ] :

ip:65.61.199.238 upload

ip:65.61.199.238 up

ip:65.61.199.238 Download

بهذآ الدوركآت تبحث عن سكربتآت تسمح لك برفع الملفآت على السيرفر !

الدآتآ

سنتر : لفحص سيرفرآت الدآتآ

سنتر , نأخذ آيبي كل سيرفر و نفحصه مثل مآ فعلنآ في الخطوة السآبقة , هنآ تكون الفرصة لوجود الثغرة أكبر , لكن الوصول للهدف أصعب إلى حد مآ !

طيب اللي شرحته فوق عن فحص ثغرآت السكربتآت مجرد رؤوس أقلآم , لكن للتوسع توجد دورة A-S دورة مبسطة و وآضحة على هذآ الرآبط :

[ دورة سعودي فآيروس تيم لآكتشآف الثغرآت ]

2 ) فحص إضآفآت السكربت :

بعض السكربتآت تكون ثغرآتهآ تقريباً نآدره مثل الـ [ vBulletin ] و الـ [ WordPress ] , لكن تكون لهآ إضآفآت كثيرة , نقوم بتحميل الهآك أو الإضآفة و نبدأ بفحصه مثل السكربت تماماً , و إستخرآج الأخطآء منه , و الإستفآدة منهآ في الوصول للهدف !

ذكرت هذي النقطة لأن الكثيرين يغفلون عنهآ , رغم خطورتهآ !

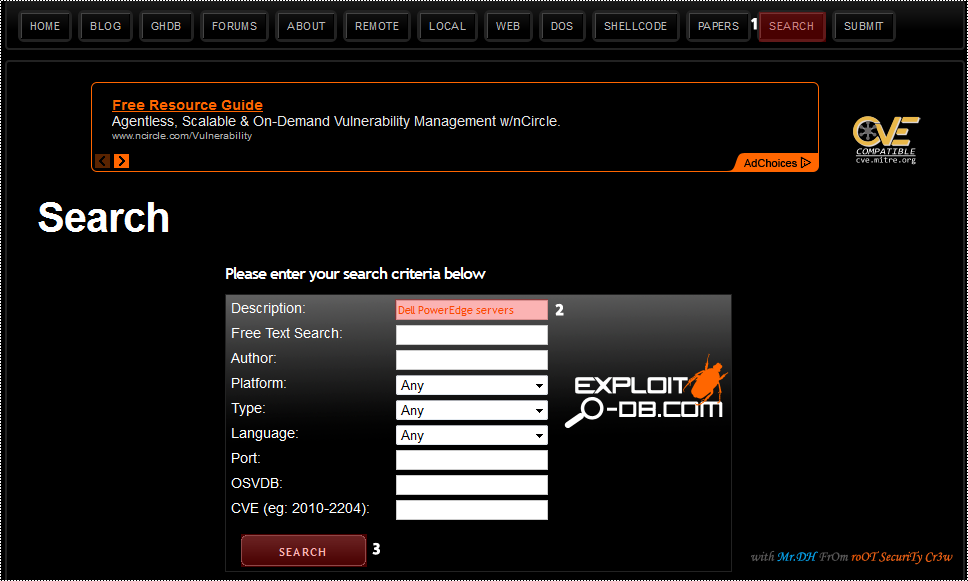

3 ) ثغرآت موآقع السيكيورتي :

بعض مكتشفي الأخطآء البرمجية , يقومون بنشر الأخطآء البرمجية و إستغلآل الخطأ أو الثغرة البرمجية في موآقع السيكورتي مثل موقع [ ExploiT-db.CoM | Explo.iT ] أو [ SecUriTyrEasOn.cOm ] , فمآ رآح نحتآج لفحص السكربت , لأنآ وصلنآ للمطلوب !

طيب نفتح موقع [

www.Google.com ] و نكتب في مربع البحث :

site:website.com powered by

ثم نذهب لموآقع السيكيورتي , و هنآ بنآخذ Exploits Database by Offensive Security كمثآل !

1 - نظغط على " SearCh " !

2 - نضع إسم السكربت في الفرآغ !

3 - ثم نظغط على Search للقيآم بالبحث عن ثغرآت السكربت و من ثم إظهآرهآ !

أمآ بالنسبة لإستخرآج سكربتآت السيرفر كآمل , نكتب في موقع Bing :

ip:65.61.199.238 powered by

مثل مآ ذكرنآ بالأعلى نفس الطريقة تمآماً !

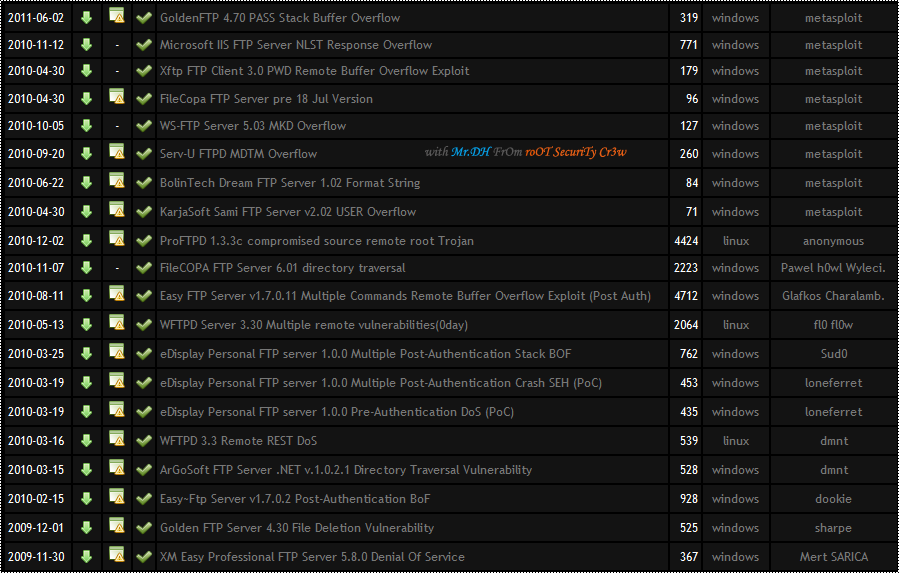

ثغرآت السيرفر و البرآمج المنصبة عليه :

السيرفر عبآرة عن نظآم تشغيل , منصب عليه العديد من البرآمج التي تخدم الموآقع , أنظمة تشغيل السيرفرآت و البرآمج الخدمية مثلهآ مثل أي عمل بشري به العديد من الأخطآء , عندمآ تمتلك خبرة في اللغة التي بنيت عليهآ اللغة بإمكآنك إكتشآف الأخطآء و الثغرآت البرمجية مثل ثغرآت الـ Remot root العملآقه ..

طيب كيف نعرف نظآم التشغيل المنصب , و البرآمج المثبته على السيرفر ؟

توجد العديد من الطرق و البرآمج التي تفيدنآ في هذآ المجآل مثل برنآمج الـ[ Nmap ]

طيب هذآ البرنآمج يخبرك بالمنآفذ المفتوحة في السيرفر , كيف أخترق عن طريق المنفذ المفتوح ؟

فيه خطأ شآئع إن المنآفذ المفتوحة يتم عن طريقهآ الإخترآق , و هذآ المفهوم خآطئ , الصحيح إنه الثغرآت لآ تكون في المنفذ تكون في البرآمج المستفيدة من المنفذ , يعني مثلاً لو فحصنآ سيرفر و خرج لنآ المنفذ 21 مفتوح , نشوف البرنآمج اللي يعتمد على هذآ المنفذ اللي هو برنآمج تبآدل الملفآت الـ FTP , و هنآ تقوم بالبحث عن ثغرآت البرنآمج , أو تقوم بفحص البرنآمج و إستخرآج ثغرآته البرمجيه !

الهندسة الإجتمآعية :

الهندسة الإجتمآعية و مآ أدرآك مالهندسة الإجتمآعية , هو بحد ذآته علم و فن , نحن هنآ لآ نلعب من الأكوآد و اللغآت , هنآ نلعب على مستوى العقول اللي كتبت هذه الأكوآد و اللغآت البرمجية .. لن أطيل أكثر من ذلك , نبدأ في الشرح !

الهندسة الإجتمآعية توصلك لأحد طريقين , إمآ أن تصل لمعلومة تفيدك في الوصول لهدفك , مثل الحصول على رقم جوآل الهدف , أو أي بيآنآت عنه , و الطريق الأخرى أن تصل بك إلى الهدف بحد ذآته , يعني تستلم البيآنآت المطلوبة على طبق من ذهب !

- على مستوى الموقع : تتوآصل مع مدير الموقع عبر أي وسيلة إتصآل أو مع أي من مسؤولي الموقع , و تحآول التوصل للمعلومآت المطلوبة , يعني تبحث عن مدير الموقع في محركآت البحث , أو في مكآن , مثلاً وجدت مدير الموقع لدية مشكلة يوآجههآ في صيآنة موقعه , تتحدث معه على إنك فآهم في الدعم الفني , و تحآول تلخبطه لين يقول سوهآ إنت بنفسك , قل يخوي فكنآ إنت سوهآ , و إلآ أقلك هآت أسويهآ , شوف لو غيرك مآ سويتهآ له << , و بتجيك البيآنآت على طبق من ألمآس =)

هذي طريقة و فية ألفين طريقة غيرهآ , ميزة الهندسة الإجتمآعية إنهآ بحر وآسع و كل شخص و طريقته !

- على مستوى السيرفر : تشوف أصحآب الموآقع الأخرى أو اللي لهم صلآحيآت إدآرية على أي موقع على السيرفر , أو حتى مدير السيرفر وش محتآج و تلبي له إحتيآجآته , حتى تتوصل للمطلوب , أيضاً جرب تتفآهم مع مسؤول الدعم الفني , أو المصمم , أو أي مسؤول على السيرفر , لو مدير المبيعآت !

- على مستوى الدآتآ

سنتر : نفس القصة , و هنآ نقطة خطيرة أغلب الموآقع الكبرى سقطت بوآسطة التحدث مع موظفي الدآتآ

سنتر , و محآولة إقنآعهم بأنك تمتلك صلآحيآت للوصول للبيآنآت , و حآول بطريقة أو بأخرى للوصول لهدفك !

طيب تنجح ؟

هي تعتمد على ذكآئك و مدى غبآء هدفك , و إنت رآح تتكلم مع أكثر من شخص , لو وآحد منهم مشت عليه خلآص مآ بقى شيء !

نآخذ كذآ صورة على الأشخآص اللي تمر عليهم !

- الدآتآ

سنتر : مدير الدآتآ

سنتر , مسؤول سيرفرآت , مدير المبيعآت , موظفي الدعم الفني , مسؤول 1 , مسؤول 2 ....

- السيرفر : مدير السيرفر , موظف الدعم الفني , مصمم , مدير موقع على السيرفر , مرآقب أو مشرف يملك صلآحيآت ..

- الموقع : مدير الموقع , نآئب المدير , مرآقب , مشرف !

يعني إنت شآيف فيه أكثر من شخص تقدر تستخدم أي حيلة عليه !

أتوقع أخذنآ نبذة بسيطة عن الهندسة الإجتمآعية , و أنصحكم بالتوسع في هذآ المجآل !

- [ Domain HijaCk ] إختطآف الدومين :

أحد طرق إخترآق الموآقع , إختطآف الدومينآت , و هو بحد ذآته كآن كفيل بإسقآط موآقع كبرى منهآ على سبيل المثآل :

[Google.co.il , Google.com.bd , yahoo.com.bd , microsoft.com.bd ...etc]

طيب كيف يتم إختطآف الدومينآت ؟

بوآسطة العديد من الطرق منهآ :

- تسميم الذآكرة المؤقته للـ Domain name System , و تغيير البيآنآت المؤقته ببيآنآت ريسلر آخر عليه صفحة تريد توجيهه عليهآ !

أنآ لست خبير بهذآ المجآل بمآ فيه الكفآية , و شروحآته إلى حد مآ إمآ عآمضه أو نآدره جداً

- عن طريق الهندسة الإجتمآعية مع أي شخص يملك بيآنآت الدومين , حتى الحصول على البيآنآت و تغييرهآ !

- عن طريق إخترآق الإيميل الذي تم تسجيل الدومين به , و عمل ريست للبآسوورد !

- عن طريق إخترآق شركة تسجيل الدومينآت , أو إيجآد ثغرة تسمح بسحب الدومينآت , صح إن وجودهآ ضئيل , لكن وجدت بعض الثغرآت ..

أتوقع هنآ أعطينآ نبذة بسيطة عن سحب الدومينآت .. ننتقل للنقطة الأخرى !

- إخترآق الأجهزة :

إخترآق الأجهزة متطور بشكل كبير , و أكثر الهآكر تعلموآ إخترآق الأجهزة ثم أنتقلوآ إلى عآآلم إخترآق الموآقع ..

و أغلب الإخترآقآت خصوصاً من العرب تتم عن طريق التخمين و إخترآق الأجهزة , يعني هذي الطرق الشآئعة عند العرب ..

و ملخص إخترآق الأجهزة , فتح منفذ إتصآل بينك و بين الضحية للوصول لجهآزة و الإستفآدة منه , و تتم إمآ بطرق متقدمة , أو بالطريقة التقليدية !

لن أتوسع في التحدث في هذآ المجآل أقسآم الأجهزة في الموآقع مليئة بالشروحآآت !

ننتقل للخطوة القآدمة الفرعية من هذآ النوع من الإخترآقآت ..

- إخترآق البريد :

إخترآق البريد يفيد كثير في الوصول للهدف , إمآ نعمل ريست لعضوية مدير الموقع و نغير البآسوورد , أو لسحب الدومين .. إلى غير ذلك !

كيف يتم سحب البريد ؟

هنآك العديد من الطرق نذكر بعضهآ :

1 - إخترآق الجهآز , إمآ عن طريق البآتشآت , أو الكيولجر و التوصل للبريد !

2 - بالهندسة الإجتمآعية ..

3 - بالتخمين على البريد أو على السؤال السري ..

4 - عن طريق التحدث مع موظفي الدعم الفني !

5 - عن طريق رشوة موظفي الدعم الفني ..

6 - عن طريق السبآم ..

7 - إيجآد ثغرة في موقع البريد , مثل ثغرة الـ xss القديمة في بريد الهوتميل , أو الثغرة القريبة ثغرة البديل , و بآقي مآ إنتهت الثغرآت .. لكن تنتظر من يكتشفهآ !

أخذنآ نبذة بسيطة في إخترآق البريد , ننتقل للنقطة القآدمة ..

[ BruTe Force ] التخمين :

التخمين طريقة قوية في الإستهدآف و الإخترآق العشوآئي أيضاً , فكرته بسيطه !

بعض أصحآب الموآقع , أو حتى مدرآء السيرفرآت , يضع كلمة السر سهلة الحفظ , خوفاً من أن ينسآهآ !

فأحنآ نستغل هذآ الضعف الأمني , بالوصول للموقع الهدف , البعض عشآن يحسس الآخرين إنه مآ يخمن , يستبعد التخمين في شروحآته , أو يعيب على الآخرين , و يلقبون الآخرين بالـ " مخمنين " , طيب هذآ يعتبر ضعف أمني و غبآء من اللي وضع كلمة السر !

المهم الآن آلية التخمين !

بإمكآنك التخمين على أي شيء يتطلب كلمة سر [ SSH , Cpanel , whmCs , Firewall , admin panel , mail ... etc ] أي صفحة يتطلب الدخول إليهآ كلمة سر , خمن عليهآ بكلمآت سر بسيطة أو قريبة من حيآة الشخص !

سؤآل يرمي نفسه .. كيف يعني ؟

كلمآت السر البسيطة مثل : 123456 أو 123123 أو 123321 أو 111111 أو 112233 و أخوآتهآ , و القريبة من حيآة الشخص مثلاً إسمه خآلد , رقم جوآله 0555555550 و أي معلومه عنه , و هذي تقدر تجيبهآ , لو كنت قريب من الشخص المعني , أو عن طريق الهندسة الإجتمآعية , اللي رآح نتكلم عنهآ لآحقاً - بإذن الله - !

طيب فيه طريقتين للتخمين :

1 - التخمين اليدوي ..

2 - التخمين بوآسطة برآمج ..

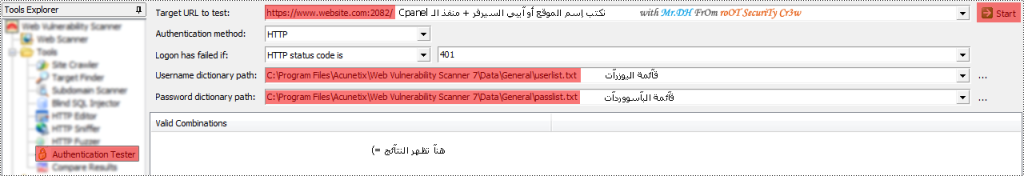

نأخذ مثآل عن أي لوحة , و لنفترض التخمين على الـ [ Cpanel ] آليته جداً بسيطه , لكن أخذت السي بنل كمثآل , لأنه شآئع + فيه كم طريقة معروفة لإستخرآج إسم اليوزر نذكرهآ من بآب الإفآدة !

أولاً ندخل الـ Cpanel من الرآبط أعلآه نكتب : website.com:2082 و تخرج لنآ رسآلة تطلب إسم المستخدم [ اليوزر ] و كلمة السر أو الشكل المتعآرف عليه !

أول نجيب اليوز .. كيف طيب ؟

الطريقة الأولى البحث عن الأخطآء .. كيف يعني ؟

الحين المبرمج أو أي شخص عدل أو كتب سطر خآطئ في السكربت , أو أي مشكلة في السيرفر , رآح يظهر لك السكربت إن حصل فيه خطأ , و يتضمن الخطأ غآلباً إسم اليوزر ..

طيب كيف نجد هذي الأخطآء ؟

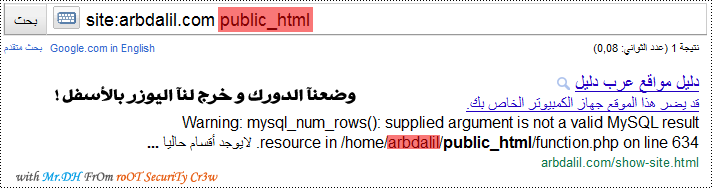

الطريقة الأولى : الكتآبة في محرك البحث Google الدوركآت التآلية :

site:website.com MySql

site:website.com error

site:website.com public_html

أو للسيرفر بأكمله بالدوركآت التآلية :

نكتبهآ في محرك البحث [ Bing ] لإظهآر أخطآء السيرفر :

ip:127.0.0.1 MySql

ip:127.0.0.1 error

ip:127.0.0.1 public_html

الطريقة الثآنية : في البدآية نكتب في شريط العنوآن :

يعني بالعربي نحط بعد الرآبط سلآش و بعدهآ ~ و بعدهآ الرآبط بدون رموز يعني [/ . -] هذي كلهآ تحذفهآ , و تظغط إنتر إذآ فتح الموقع , أوكي عرفنآ اليوزر إذآ مآ فتح نبدأ ننقص حرف و نظغط إنتر , ثم ننقص حرف إلين يفتح الموقع من دون أخطآء بكذا عرفنا اليوزر , و غآلباً الطريقة هذي تنجح - بإذن الله - , و تفيدنآ في التأكد أيضاً من صحة اليوزرآت الظآهرة نتيجة الأخطآء .

طيب بعد مآ جبنآ اليوزرآت .. وش نسوي ؟

بكل بسآطة .. نجمعهآ في تكست , و نحطهآ بالمجلد تبعنآ اللي سوينآه بدآية الدرس !

و نجيب قآئمة أخرى بهآ بآسووردآت , مثل مآ ذكرنآ بالأعلى , تكون بسيطة أو في حيآة الشخص المستهدف ..

و نقوم بالتخمين .. توجد طريقتين !

1 - تخمين يدوي : تآخذ البآسووردآت وآحد وآحد تجربهآ بنفسك , حتى الوصول إلى البآسوورد الصحيح !

2 - تخمين آلي : و يتم عن طريق برآمج , من ضمن هذي البرآمج ..

[ Acunetix Web Vulnerability Scanner ] : برنآمج غير مجآني لكنه برنآمج عملآق وله فوائد كثيره في اختبار الاختراق , من ضمنهآ التخمين !

و فيه برنآمج آخر إسمه BrutusA2 مجآني تقريباً !

للعلم البرنآمجين تقريباً يخمنون على أغلب اللوحآت بجميع أنوآعهآ !

إنت لآ تقف عند التخمين على السي بنل أنآ ذكرته كمثآل , عندك لوحة المنتديآت و المدونآت , و أي لوحة تجدهآ بالسيرفر قم بالتخمين عليهآ , حتى الـ SSH خمن علية !

و يآ كثر الأدوآت المسآعدة في التخمين !

بنشطح شوي و ندخل ثغرآت الـ php في التخمين =) !

فية ثغرة من ضمن ثغرآت الـ php إسمهآ [ Authentication bypass ] لن أتحدث عنهآ كثيراً , لكن بنستفيد منهآ هنآ , نضرب عصفورين بحجر !

الثغرة تنتج لعدم وجود فلترة في إدخآل اليوزر و البآسوورد , و هذي نعرفهآ إذآ جينآ نفحص السكربت , طيب كيف أعرف إن السكربت مصآب من دون تنزيل السكربت ؟

قم بوضع عللآمة [ ' ] في مكآن اليوزر , إذآ ظهر خطأ , يكون إحتمآل كبير إنه مصآب !

نقوم بعدهآ بالتخمين بين

قبل كل شيء نفتح مجلد مثل هذآ , نضع كل شيء جمعنآه حول الهدف , رآح يفيدك في تنسيق عملك و يصبح شغلك تكتيكي , و أي معلومة تضطر لهآ , ترجع لهذآ المجلد !

- مرحلة الإستهدآف :

طريقتي في التصنيف ستكون غريبة نوعاً ما , لكن بإذن الله ستكون مفيدة جداً في الإستهدآف ..

سنذكر طريقة للإستهداف و من ثم نطبقها على الموقع , السيرفر , الداتاسنتر بالتوآلي !!

- لفحص الموقع : نقوم بفتح محرك البحث [ Google ] و من ثم كتابة العبارة التالية في محرك البحث : Site:website.com مع إستبدآل website.com برآبط الموقع المستهدف , و ستظهر الصفحآت التي أرشفهآ [

www.Google.com ] لهذا الموقع ..

- لفحص السيرفر : طريقة معرفة الـ [ ip address ] للسيرفر :

هنآك العديد من الطرق لكن أسهلهآ نكتب في موجة الأوآمر أو التيرمنآل :

***9679; ping website.com [مع إستبدآل website.com برآبط الموقع المطلوب ]

أيضاً توجد إضآفه لمعرفة آيبي الموقع في الفآيرفوكس ..

أو عن طريق خدمة الـ whois ..

سيظهر لك آيبي السيرفر مثلاً : 127.0.0.1 نقوم بنسخه و من ثم الذهآب لموقع :

www.Bing.com

و كتآبة مآ يلي :

***9679; ip:127.0.0.1 [ مع إستبدآل 127.0.0.1 بالآيبي الظآهر لك في الخطوه السآبقة و ستظهر لك موآقع السيرفر ] .

- لفحص

الداتا سنتر : يمكنك معرفة موقع

الداتا سنتر لسيرفر ما عن طريق خدمة [ what is my ip address ] و من ثم إدخال الآيبي للسيرفر , و من ثم سيظهر أمام الـ ISP إسم

الداتا سنتر ~

تقوم بنسخ إسم

الداتا سنتر ثم تقوم بالتوجه لمحرك البحث [

www.Google.com ] و تقوم بلصق الإسم و سيظهر أمامك موقع

الداتا سنتر .

لمعرفة سيرفرات

الداتا سنتر غالباً ما تكون أيبيآت السيرفرات متقاربه مثلاً تبدأ من [ 127.0.0.1 إلى 127.0.0.255 ] و بإمكآنك إستخرآجهآ يدوياً أو بواسطة برامج مثل برنامج : [Acunetix Web Vulnerability Scanner ] و يسمى فحص الـ [ Range NetWork ] .

- من الأفضل نبدأ الفحص من الموقع المستهدف لأنك عندمآ تجد مثلاً ثغرة على السيرفر , قد توآجه مشآكل عند التنقل و قرآئة ملفآت السيرفر , لكن لو وجدت ثغرة على الموقع لن تحتآج لذلك كله .

- إن لم تصل لهدفك تفحص السيرفر بأكمله لأن هناك فرصه أكبر للوصول إلى الهدف , لأنك تقوم بفحص العديد من المواقع ..

- في حالة أنك لم تستطع التوصل لأي شيء يوصلك إلى هدفك تقوم بفحص

الداتا سنتر و السيرفرات التي لها علاقة بالهدف و فرصة وصولك للهدف أكبر ..

بسم الله نبدأ شغلنآ << لآزم تكون مروق =) ~

1 ) البحث عن ثغرآت السكربت :

لفحص السكربت من الثغرآت , فيه نوعين من الفحص :

- الفحص السريع للسكربت : نفتح السكربت المطلوب على الموقع المستهدف مبآشرة , و نقوم بالبحث عن الأخطآء البرمجية التي يكون من السهل إكتشآفهآ , مثل ثغرآت الـ SQL , Xss , Upload ... etc

- الفحص المتعمق للسكربت : بعض الثغرآت يكون من الصعب إكتشآفهآ من دون تحميل السكربت نفسه , فنحمل نسخة من السكربت اللي على الموقع المستهدف , و تبدأ بفحص برمجة السكربت و محآولة إستخرآج الأخطآء البرمجية !!

نأخذ مثآل على ثغرتين منتشرة بشكل كبير ..

فحص ثغرآت الـ SQL [ الحقن ] :

تكون بكتآبة مآ يلي :

site:website.com id

غالباً تكون مصآبه بـ SQL إذآ كآن بعدهآ متغير مثل :

website.com/index.php?id=1

نضيف بعدهآ علآمة [ ' ] إذآ ظهر خطأ بهذه الطريقة نكون لقينآ ثغرة من ثغرآت الـ SQL و علينآ القيآم بحقنهآ حتى الوصول لبيآنآت الأدمن , و إيجآد مسآر لوحة التحكم , و رفع الشل عن طريق مركز رفع الملفآت أو حقن أكوآد الـ php !

فحص ثغرآت الـ upload [ ثغرآت الرفع ] :

site:website.com upload

site:website.com up

site:website.com Download

بهذآ الدوركآت قد تجد سكربتآت تسمح لك برفع الملفآت , حآول ترفع شلك بعدة صيغ حتى ينرفع معك .. و أيضاً إستخدام بعض الأدوات مثل الـ Tamper Data

و بعض السكربتآت المسآعده , التي ترفع بأكوآد صوره , أو مرآكز رفع بسيطة ~

السيرفر : السيرفر مجموعة موآقع , فإنت لو تبغى تفحص كل موقع يكون من الصعب غالباً خصوصاً في السيرفرآت الكبيرة جداً , و التي تضم مئآت أو آلآف الموآقع , نستخدم الفحص عن طريق موقع Bing , بالأعلى إحنآ فتحنآ الموقع , و وضعنآ الآيبي في مربع البحث .. الآن نفحص بعض الثغرآت , سنفحص نفس الثغرتين لكن للسيرفر بأكمله !

فحص السيرفر من ثغرآت الـ SQL [ الحقن ] :

تكون بكتآبة مآ يلي :

ip:65.61.199.238 id=

و نكمل كمآ ذكرنآ بالأعلى !

فحص ثغرآت الـ upload [ ثغرآت الرفع ] :

ip:65.61.199.238 upload

ip:65.61.199.238 up

ip:65.61.199.238 Download

بهذآ الدوركآت تبحث عن سكربتآت تسمح لك برفع الملفآت على السيرفر !

الدآتآ

سنتر : لفحص سيرفرآت الدآتآ

سنتر , نأخذ آيبي كل سيرفر و نفحصه مثل مآ فعلنآ في الخطوة السآبقة , هنآ تكون الفرصة لوجود الثغرة أكبر , لكن الوصول للهدف أصعب إلى حد مآ !

طيب اللي شرحته فوق عن فحص ثغرآت السكربتآت مجرد رؤوس أقلآم , لكن للتوسع توجد دورة A-S دورة مبسطة و وآضحة على هذآ الرآبط :

[ دورة سعودي فآيروس تيم لآكتشآف الثغرآت ]

2 ) فحص إضآفآت السكربت :

بعض السكربتآت تكون ثغرآتهآ تقريباً نآدره مثل الـ [ vBulletin ] و الـ [ WordPress ] , لكن تكون لهآ إضآفآت كثيرة , نقوم بتحميل الهآك أو الإضآفة و نبدأ بفحصه مثل السكربت تماماً , و إستخرآج الأخطآء منه , و الإستفآدة منهآ في الوصول للهدف !

ذكرت هذي النقطة لأن الكثيرين يغفلون عنهآ , رغم خطورتهآ !

3 ) ثغرآت موآقع السيكيورتي :

بعض مكتشفي الأخطآء البرمجية , يقومون بنشر الأخطآء البرمجية و إستغلآل الخطأ أو الثغرة البرمجية في موآقع السيكورتي مثل موقع [ ExploiT-db.CoM | Explo.iT ] أو [ SecUriTyrEasOn.cOm ] , فمآ رآح نحتآج لفحص السكربت , لأنآ وصلنآ للمطلوب !

طيب نفتح موقع [

www.Google.com ] و نكتب في مربع البحث :

site:website.com powered by

ثم نذهب لموآقع السيكيورتي , و هنآ بنآخذ Exploits Database by Offensive Security كمثآل !

1 - نظغط على " SearCh " !

2 - نضع إسم السكربت في الفرآغ !

3 - ثم نظغط على Search للقيآم بالبحث عن ثغرآت السكربت و من ثم إظهآرهآ !

أمآ بالنسبة لإستخرآج سكربتآت السيرفر كآمل , نكتب في موقع Bing :

ip:65.61.199.238 powered by

مثل مآ ذكرنآ بالأعلى نفس الطريقة تمآماً !

ثغرآت السيرفر و البرآمج المنصبة عليه :

السيرفر عبآرة عن نظآم تشغيل , منصب عليه العديد من البرآمج التي تخدم الموآقع , أنظمة تشغيل السيرفرآت و البرآمج الخدمية مثلهآ مثل أي عمل بشري به العديد من الأخطآء , عندمآ تمتلك خبرة في اللغة التي بنيت عليهآ اللغة بإمكآنك إكتشآف الأخطآء و الثغرآت البرمجية مثل ثغرآت الـ Remot root العملآقه ..

طيب كيف نعرف نظآم التشغيل المنصب , و البرآمج المثبته على السيرفر ؟

توجد العديد من الطرق و البرآمج التي تفيدنآ في هذآ المجآل مثل برنآمج الـ[ Nmap ]

طيب هذآ البرنآمج يخبرك بالمنآفذ المفتوحة في السيرفر , كيف أخترق عن طريق المنفذ المفتوح ؟

فيه خطأ شآئع إن المنآفذ المفتوحة يتم عن طريقهآ الإخترآق , و هذآ المفهوم خآطئ , الصحيح إنه الثغرآت لآ تكون في المنفذ تكون في البرآمج المستفيدة من المنفذ , يعني مثلاً لو فحصنآ سيرفر و خرج لنآ المنفذ 21 مفتوح , نشوف البرنآمج اللي يعتمد على هذآ المنفذ اللي هو برنآمج تبآدل الملفآت الـ FTP , و هنآ تقوم بالبحث عن ثغرآت البرنآمج , أو تقوم بفحص البرنآمج و إستخرآج ثغرآته البرمجيه !

الهندسة الإجتمآعية :

الهندسة الإجتمآعية و مآ أدرآك مالهندسة الإجتمآعية , هو بحد ذآته علم و فن , نحن هنآ لآ نلعب من الأكوآد و اللغآت , هنآ نلعب على مستوى العقول اللي كتبت هذه الأكوآد و اللغآت البرمجية .. لن أطيل أكثر من ذلك , نبدأ في الشرح !

الهندسة الإجتمآعية توصلك لأحد طريقين , إمآ أن تصل لمعلومة تفيدك في الوصول لهدفك , مثل الحصول على رقم جوآل الهدف , أو أي بيآنآت عنه , و الطريق الأخرى أن تصل بك إلى الهدف بحد ذآته , يعني تستلم البيآنآت المطلوبة على طبق من ذهب !

- على مستوى الموقع : تتوآصل مع مدير الموقع عبر أي وسيلة إتصآل أو مع أي من مسؤولي الموقع , و تحآول التوصل للمعلومآت المطلوبة , يعني تبحث عن مدير الموقع في محركآت البحث , أو في مكآن , مثلاً وجدت مدير الموقع لدية مشكلة يوآجههآ في صيآنة موقعه , تتحدث معه على إنك فآهم في الدعم الفني , و تحآول تلخبطه لين يقول سوهآ إنت بنفسك , قل يخوي فكنآ إنت سوهآ , و إلآ أقلك هآت أسويهآ , شوف لو غيرك مآ سويتهآ له << , و بتجيك البيآنآت على طبق من ألمآس =)

هذي طريقة و فية ألفين طريقة غيرهآ , ميزة الهندسة الإجتمآعية إنهآ بحر وآسع و كل شخص و طريقته !

- على مستوى السيرفر : تشوف أصحآب الموآقع الأخرى أو اللي لهم صلآحيآت إدآرية على أي موقع على السيرفر , أو حتى مدير السيرفر وش محتآج و تلبي له إحتيآجآته , حتى تتوصل للمطلوب , أيضاً جرب تتفآهم مع مسؤول الدعم الفني , أو المصمم , أو أي مسؤول على السيرفر , لو مدير المبيعآت !

- على مستوى الدآتآ

سنتر : نفس القصة , و هنآ نقطة خطيرة أغلب الموآقع الكبرى سقطت بوآسطة التحدث مع موظفي الدآتآ

سنتر , و محآولة إقنآعهم بأنك تمتلك صلآحيآت للوصول للبيآنآت , و حآول بطريقة أو بأخرى للوصول لهدفك !

طيب تنجح ؟

هي تعتمد على ذكآئك و مدى غبآء هدفك , و إنت رآح تتكلم مع أكثر من شخص , لو وآحد منهم مشت عليه خلآص مآ بقى شيء !

نآخذ كذآ صورة على الأشخآص اللي تمر عليهم !

- الدآتآ

سنتر : مدير الدآتآ

سنتر , مسؤول سيرفرآت , مدير المبيعآت , موظفي الدعم الفني , مسؤول 1 , مسؤول 2 ....

- السيرفر : مدير السيرفر , موظف الدعم الفني , مصمم , مدير موقع على السيرفر , مرآقب أو مشرف يملك صلآحيآت ..

- الموقع : مدير الموقع , نآئب المدير , مرآقب , مشرف !

يعني إنت شآيف فيه أكثر من شخص تقدر تستخدم أي حيلة عليه !

أتوقع أخذنآ نبذة بسيطة عن الهندسة الإجتمآعية , و أنصحكم بالتوسع في هذآ المجآل !

- [ Domain HijaCk ] إختطآف الدومين :

أحد طرق إخترآق الموآقع , إختطآف الدومينآت , و هو بحد ذآته كآن كفيل بإسقآط موآقع كبرى منهآ على سبيل المثآل :

[Google.co.il , Google.com.bd , yahoo.com.bd , microsoft.com.bd ...etc]

طيب كيف يتم إختطآف الدومينآت ؟

بوآسطة العديد من الطرق منهآ :

- تسميم الذآكرة المؤقته للـ Domain name System , و تغيير البيآنآت المؤقته ببيآنآت ريسلر آخر عليه صفحة تريد توجيهه عليهآ !

أنآ لست خبير بهذآ المجآل بمآ فيه الكفآية , و شروحآته إلى حد مآ إمآ عآمضه أو نآدره جداً

- عن طريق الهندسة الإجتمآعية مع أي شخص يملك بيآنآت الدومين , حتى الحصول على البيآنآت و تغييرهآ !

- عن طريق إخترآق الإيميل الذي تم تسجيل الدومين به , و عمل ريست للبآسوورد !

- عن طريق إخترآق شركة تسجيل الدومينآت , أو إيجآد ثغرة تسمح بسحب الدومينآت , صح إن وجودهآ ضئيل , لكن وجدت بعض الثغرآت ..

أتوقع هنآ أعطينآ نبذة بسيطة عن سحب الدومينآت .. ننتقل للنقطة الأخرى !

- إخترآق الأجهزة :

إخترآق الأجهزة متطور بشكل كبير , و أكثر الهآكر تعلموآ إخترآق الأجهزة ثم أنتقلوآ إلى عآآلم إخترآق الموآقع ..

و أغلب الإخترآقآت خصوصاً من العرب تتم عن طريق التخمين و إخترآق الأجهزة , يعني هذي الطرق الشآئعة عند العرب ..

و ملخص إخترآق الأجهزة , فتح منفذ إتصآل بينك و بين الضحية للوصول لجهآزة و الإستفآدة منه , و تتم إمآ بطرق متقدمة , أو بالطريقة التقليدية !

لن أتوسع في التحدث في هذآ المجآل أقسآم الأجهزة في الموآقع مليئة بالشروحآآت !

ننتقل للخطوة القآدمة الفرعية من هذآ النوع من الإخترآقآت ..

- إخترآق البريد :

إخترآق البريد يفيد كثير في الوصول للهدف , إمآ نعمل ريست لعضوية مدير الموقع و نغير البآسوورد , أو لسحب الدومين .. إلى غير ذلك !

كيف يتم سحب البريد ؟

هنآك العديد من الطرق نذكر بعضهآ :

1 - إخترآق الجهآز , إمآ عن طريق البآتشآت , أو الكيولجر و التوصل للبريد !

2 - بالهندسة الإجتمآعية ..

3 - بالتخمين على البريد أو على السؤال السري ..

4 - عن طريق التحدث مع موظفي الدعم الفني !

5 - عن طريق رشوة موظفي الدعم الفني ..

6 - عن طريق السبآم ..

7 - إيجآد ثغرة في موقع البريد , مثل ثغرة الـ xss القديمة في بريد الهوتميل , أو الثغرة القريبة ثغرة البديل , و بآقي مآ إنتهت الثغرآت .. لكن تنتظر من يكتشفهآ !

أخذنآ نبذة بسيطة في إخترآق البريد , ننتقل للنقطة القآدمة ..

[ BruTe Force ] التخمين :

التخمين طريقة قوية في الإستهدآف و الإخترآق العشوآئي أيضاً , فكرته بسيطه !

بعض أصحآب الموآقع , أو حتى مدرآء السيرفرآت , يضع كلمة السر سهلة الحفظ , خوفاً من أن ينسآهآ !

فأحنآ نستغل هذآ الضعف الأمني , بالوصول للموقع الهدف , البعض عشآن يحسس الآخرين إنه مآ يخمن , يستبعد التخمين في شروحآته , أو يعيب على الآخرين , و يلقبون الآخرين بالـ " مخمنين " , طيب هذآ يعتبر ضعف أمني و غبآء من اللي وضع كلمة السر !

المهم الآن آلية التخمين !

بإمكآنك التخمين على أي شيء يتطلب كلمة سر [ SSH , Cpanel , whmCs , Firewall , admin panel , mail ... etc ] أي صفحة يتطلب الدخول إليهآ كلمة سر , خمن عليهآ بكلمآت سر بسيطة أو قريبة من حيآة الشخص !

سؤآل يرمي نفسه .. كيف يعني ؟

كلمآت السر البسيطة مثل : 123456 أو 123123 أو 123321 أو 111111 أو 112233 و أخوآتهآ , و القريبة من حيآة الشخص مثلاً إسمه خآلد , رقم جوآله 0555555550 و أي معلومه عنه , و هذي تقدر تجيبهآ , لو كنت قريب من الشخص المعني , أو عن طريق الهندسة الإجتمآعية , اللي رآح نتكلم عنهآ لآحقاً - بإذن الله - !

طيب فيه طريقتين للتخمين :

1 - التخمين اليدوي ..

2 - التخمين بوآسطة برآمج ..

نأخذ مثآل عن أي لوحة , و لنفترض التخمين على الـ [ Cpanel ] آليته جداً بسيطه , لكن أخذت السي بنل كمثآل , لأنه شآئع + فيه كم طريقة معروفة لإستخرآج إسم اليوزر نذكرهآ من بآب الإفآدة !

أولاً ندخل الـ Cpanel من الرآبط أعلآه نكتب : website.com:2082 و تخرج لنآ رسآلة تطلب إسم المستخدم [ اليوزر ] و كلمة السر أو الشكل المتعآرف عليه !

أول نجيب اليوز .. كيف طيب ؟

الطريقة الأولى البحث عن الأخطآء .. كيف يعني ؟

الحين المبرمج أو أي شخص عدل أو كتب سطر خآطئ في السكربت , أو أي مشكلة في السيرفر , رآح يظهر لك السكربت إن حصل فيه خطأ , و يتضمن الخطأ غآلباً إسم اليوزر ..

طيب كيف نجد هذي الأخطآء ؟

الطريقة الأولى : الكتآبة في محرك البحث Google الدوركآت التآلية :

site:website.com MySql

site:website.com error

site:website.com public_html

أو للسيرفر بأكمله بالدوركآت التآلية :

نكتبهآ في محرك البحث [ Bing ] لإظهآر أخطآء السيرفر :

ip:127.0.0.1 MySql

ip:127.0.0.1 error

ip:127.0.0.1 public_html

الطريقة الثآنية : في البدآية نكتب في شريط العنوآن

يعني بالعربي نحط بعد الرآبط سلآش و بعدهآ ~ و بعدهآ الرآبط بدون رموز يعني [/ . -] هذي كلهآ تحذفهآ , و تظغط إنتر إذآ فتح الموقع , أوكي عرفنآ اليوزر إذآ مآ فتح نبدأ ننقص حرف و نظغط إنتر , ثم ننقص حرف إلين يفتح الموقع من دون أخطآء بكذا عرفنا اليوزر , و غآلباً الطريقة هذي تنجح - بإذن الله - , و تفيدنآ في التأكد أيضاً من صحة اليوزرآت الظآهرة نتيجة الأخطآء .

طيب بعد مآ جبنآ اليوزرآت .. وش نسوي ؟

بكل بسآطة .. نجمعهآ في تكست , و نحطهآ بالمجلد تبعنآ اللي سوينآه بدآية الدرس !

و نجيب قآئمة أخرى بهآ بآسووردآت , مثل مآ ذكرنآ بالأعلى , تكون بسيطة أو في حيآة الشخص المستهدف ..

و نقوم بالتخمين .. توجد طريقتين !

1 - تخمين يدوي : تآخذ البآسووردآت وآحد وآحد تجربهآ بنفسك , حتى الوصول إلى البآسوورد الصحيح !

2 - تخمين آلي : و يتم عن طريق برآمج , من ضمن هذي البرآمج ..

[ Acunetix Web Vulnerability Scanner ] : برنآمج غير مجآني لكنه برنآمج عملآق وله فوائد كثيره في اختبار الاختراق , من ضمنهآ التخمين !

و فيه برنآمج آخر إسمه BrutusA2 مجآني تقريباً !

للعلم البرنآمجين تقريباً يخمنون على أغلب اللوحآت بجميع أنوآعهآ !

إنت لآ تقف عند التخمين على السي بنل أنآ ذكرته كمثآل , عندك لوحة المنتديآت و المدونآت , و أي لوحة تجدهآ بالسيرفر قم بالتخمين عليهآ , حتى الـ SSH خمن علية !

و يآ كثر الأدوآت المسآعدة في التخمين !

بنشطح شوي و ندخل ثغرآت الـ php في التخمين =) !

فية ثغرة من ضمن ثغرآت الـ php إسمهآ [ Authentication bypass ] لن أتحدث عنهآ كثيراً , لكن بنستفيد منهآ هنآ , نضرب عصفورين بحجر !

الثغرة تنتج لعدم وجود فلترة في إدخآل اليوزر و البآسوورد , و هذي نعرفهآ إذآ جينآ نفحص السكربت , طيب كيف أعرف إن السكربت مصآب من دون تنزيل السكربت ؟

قم بوضع عللآمة [ ' ] في مكآن اليوزر , إذآ ظهر خطأ , يكون إحتمآل كبير إنه مصآب !

نقوم بعدهآ بالتخمين بين :

كود PHP:

or 1=1--

admin'--

' or 0=0 --

" or 0=0 --

or 0=0 --

' or 0=0 #

" or 0=0 #

or 0=0 #

' or 'x'='x

" or "x"="x

') or ('x'='x

' or 1=1--

" or 1=1--

or 1=1--

' or a=a--

" or "a"="a

') or ('a'='a

") or ("a"="a

hi" or "a"="a

hi" or 1=1 --

hi' or 1=1 --

hi' or 'a'='a

hi') or ('a'='a

hi") or ("a"="a

و نستمر حتى الدخول إلى اللوحة ..

نعتذر عن هذه الشطحه , لكن قلنآ فرصة دآمك فآتح اللوحة تجرب , يمكن تصيد ثغرة =)

التزوير و الإستفآدة من توحيد كلمآت السر :

تقنع الضحية بأي شكل من الأشكآل بأنه يتوجب عليه إدخآل إسم الحسآب و كلمة السر ..

يعني مثلاً موقع مشآبه لموقعه , أو سكآمه لموقع البريد , أو صفحة مشآبهه لصفحة الدومين , تتطلب إدخآل البيآنآت , و الهدف منهآ أن البيآنآت المدخلة تستفيد منهآ في الوصول للهدف ..

أو تقنع الضحية بالتسجيل بموقع تآبع لك , و الإستفآدة من البيآنآت اللي وضعهآ لأن البعض يقوم بتوحيد بآسووردآته فيكون من السهل إخترآقه !

و نقدر نقول إن هذي النقطة تآبعة لمجآل السبآم , لكن لآ يمنع الإستفآدة منهآ في الوصول للهدف !

إخترآق المصدر :

و الله قلت العنآوين برآسي , حطيته بذآ الإسم , اللي أقصده هنآ .. بعض السيرفرآت تكون صعبة الإخترآق , فنغير الهدف و لنجعله مثلاً موقع الإستضآفة , حتى نستطيع على الأقل الإطلآع على التذآكر , و لآ وصلت لشركة الإستضآفة , رآح تكون قريب جداً من الهدف !

أيضاً في طريقة أخرى , و هي صعبة قليلاً , لكن نضعهآ , مثلاً رأيت سكربت منصب تقوم بإخترآق موقع الشركة المبرمجة للسكربت ..

طيب وش نستفيد ؟

بإمكآننآ مثلاً إقنآع الضحية بإضآفة كود خبيث للسكربت , أو محآولة لإضآفة تحديث يشتمل على أكوآد خبيثة أو بآكدور , لأن الضحية سيكون أكثر ثقة كونهآ من مصدر السكربت ! هذي مجرد فكرة و بحآجة إلى تطوير ..

- الإستفآدة من برآمج الفحص :

بعض البرآمج تقوم بفحص الموآقع , و إستخرآج الأخطآء و الثغرآت , مثل برنآمج :

[ Acunetix Web Vulnerability Scanner]

ذكرنآ هذآ البرنآمج عدة مرآت في الشرح , قم بتنصيبه على جهآزك و إستفد ممآ يقدمه لك !

[ NIKTO ]

برنآمج يفحص الموآقع من ثغرآت الـ php أيضاً رآئع !

و فيه كم برنآمج آخر قم بالإطلآع عليهآ !

آثآر الملفآت :

نبحث عن الموآقع التي تم إخترآقهآ على السيرفر في سجلآت الزون إتش ..

و نبحث عليهآ عن بقآيآ ملفآت يتركهآ المخترق , مثل حقن ملف faq.php أو تركه لشلآت ..

أو سكربتآت رفع !

أو بعد عمليآت الصيآنة للموقع , يترك أحيآناً صآحب الموقع أو الدعم الفني ملفآت مثل :

vb.zip

أو يترك سكربتآت لم يتم الإنتهآء من تنصيبهآ , أو يترك ملف رفع قوآعد البيآنآت , أو بعض أصحآب الموآقع يترك شلآت مرفوعه , يستفيد منهآ في رؤية الملفآت , أو أخذ نسخ إحتيآطية , أو من بآب التدرب على موقعه , و تطبيق الدروس عليه !

إخترآق الدآتآ

سنتر :

لآحظت إني ظلمت شروحآت الدآتآ

سنتر , لكن إخترآقهآ إمآ بإخترآق موقع الدآتآ نفسه بمثل الطرق التي ذكرنآهآ بالأعلى ..

أو أخذ روت على أي سيرفر ضمن الرآنج , و تركيب أدوآت السنيف .. , أو مثل إخترآق الأجهزة اللتي على نفس الشبكة !

و بالأخير , خل عندك قنآعة إن مآ فيه سيرفر محمي 100% , و لآبد من وجود ثغرة , و هي بإنتظآر من يكتشفهآ , لذآ بآدر بإكتشآفهآ قبل الجميع !

الدرس ضمن حملة rS لتطوير مستوى الهآك العربي و هي إهدآء لكل عربي و لكل مسلم ..

=================

وفى الاخر بنشكر من كتب هذا الموضوع المفيد لان اختصر مشوار كبير

جدا على المبتدئين

وفى الاخر منقول